Dublety w drzewie oskrzelowym markerem autyzmu?

24 października 2011, 10:14Amerykańska pulmonolog dr Barbara Stewart odkryła anomalię w budowie dolnych dróg oddechowych, która być może pozwoli wcześniej wykrywać zaburzenia ze spektrum autyzmu (ang. Autism Spectrum Disorder, ASD). Wada wydaje się występować wyłącznie u osób chorych.

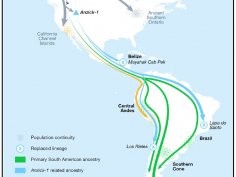

Kolejna zagadka Ameryki: ślady migracji z Australazji odkryto nie tyko w Amazonii, ale również poza nią

31 marca 2021, 09:15W 2015 roku u mieszkańców Amazonii znaleziono ślad genetyczny świadczący o ich kontaktach z ludnością Australazji. Od tamtego czasu pojawiło się wiele hipotez próbujących wyjaśnić istnienie tego śladu. Tym bardziej, że nie zauważono go u mieszkańców Ameryki Północnej. Teraz okazuje się, że wspomniany ślad genetyczny jest bardziej rozpowszechniony, niż się wydawało.

Siostro, olejek czosnkowy proszę!

17 listopada 2011, 11:25W niskich stężeniach siarkowodór zapobiega uszkodzeniom mięśnia sercowego. Ponieważ jest niestabilny (bardzo reaktywny), dotąd trudno go było wykorzystywać w celach terapeutycznych. Naukowcy ze Szkoły Medycznej Emory University zauważyli jednak, że składnik olejku czosnkowego - trisiarczek diallilowy - jest donorem stabilnego H2S.

Niemal wszystkie lodowce na Ziemi tracą masę, a tempo utraty lodu przyspiesza

4 maja 2021, 10:00Międzynarodowy zespół naukowy, w skład którego weszli uczeni ze Szwajcarskiego Instytutu Technologicznego w Zurichu (ETH Zurich), wykazał, że niemal wszystkie ziemskie lodowce tracą masę, a tempo utraty lodu przyspiesza. To najszerzej zakrojone i najbardziej dokładne badania tego typu. To również pierwsze badania, w których uwzględniono wszystkie lodowce na Ziemi

Małpia akcja koło Fukushimy

15 grudnia 2011, 12:33Japończycy zamierzają zbadać poziom promieniowania w lesie w Minami-Sōma w pobliżu Fukushimy, wykorzystując do tego dzikie małpy. Prof. Takayuki Takahashi z tutejszego uniwersytetu pracuje nad obrożami wyposażonymi w dozymetr.

Sztuczna inteligencja z Akademii Górniczo-Hutnicznej poprawi diagnostykę nowotworów u zwierząt

15 czerwca 2021, 09:53Algorytmy sztucznej inteligencji mogą skrócić czas badań cytologicznych i tym samym pozwolić na szybsze diagnozowanie nowotworów u zwierząt. Narzędzie CyfroVet powstaje właśnie w Akademickim Centrum Komputerowym CYFRONET AGH.

Torebka projektu Leonarda da Vinci

17 stycznia 2012, 13:31Leonardo da Vinci jest znany ze swoich technicznych przedsięwzięć i szkiców. Mało kto o tym wie, ale Kodeks Atlantycki zawiera także fragmenty rysunków damskiej torebki. Mistrz zaprojektował ją ok. 1497 r. Dzięki wysiłkom dwojga naukowców udało się odtworzyć design i po 500 latach życia w ukryciu La Pretiosa ujrzała wreszcie światło dzienne na pokazie domu mody Gherardini.

Picie dużych ilości kawy powiązano z ryzykiem demencji i mniejszym mózgiem

23 lipca 2021, 07:49Niedawno informowaliśmy, że spożywanie kawy nie zwiększa ryzyka wystąpienia arytmii. Tym razem mamy nie najlepsze wieści dla kawoszy. Międzynarodowy zespół naukowy złożony ze specjalistów z Australii, Etiopii i Wielkiej Brytanii poinformował, że spożywanie dużych ilości kawy jest powiązane ze zwiększonym ryzykiem demencji i mniejszą objętością mózgu

Startuje pierwszy polski satelita

13 lutego 2012, 10:05Dzisiaj pomiędzy godziną 11.00 a 13.00 z kosmodromu Kourou w Gujanie Francuskiej wystartuje rakieta Vega, która zabierze w przestrzeń kosmiczną pierwszego polskiego satelitę. PW-Sat to wynik współpracy studentów Politechniki Warszawskiej i Centrum Badań Kosmicznych PAN.

„Kwantowe przyciąganie” może wyjaśnić niezwykłe właściwości wody

28 sierpnia 2021, 05:30Woda to niezwykły płyn. Niezbędny i najbardziej powszechny, a jednocześnie najmniej ją rozumiemy. Ma wiele niezwykłych właściwości, których wciąż nie potrafimy wyjaśnić. Na przykład większość płynów staje się coraz gęstszych w czasie schładzania. Tymczasem woda jest najgęstsza w temperaturze około 4 stopni Celsjusza